Posted by : Unknown

Sabtu, 18 Juni 2016

Konfigurasi DHCP dan Firewall Pada Mikrotik

Kali ini saya akan sharing tentang konfigurasi DHCP dan Firewall pada mikrotik, di tutorial saya ini merupakan lanjutan dari totur saya minggu lalu yaitu “PENGERTIAN DAN KONFIGURASI DASAR MIKROTIK” .

Sebelum kita melanjutkan ketahap konfigurasi alangkah baiknya jika kita cari tahu terlebih dahulu tentang apa itu dhcp , dan firewall pada mikrotik ????

Dynamic Host Configuration Protocol (DHCP) merupakan service yang

memungkinkan perangkat dapat mendistribusikan/assign IP Address secara otomatis

pada host dalam sebuah jaringan. Cara kerjanya, DHCP Server akan memberikan

response terhadap request yang dikirimkan oleh DHCP Client.

Selain IP Address, DHCP juga

mampu mendistribusikan informasi netmask, Default gateway, Konfigurasi DNS dan

NTP Server serta masih banyak lagi custom option (tergantung apakah DHCP client

bisa support).

Mikrotik dapat digunakan sebagai

DHCP Server maupun DHCP Client atau keduanya secara bersamaan. Sebagai contoh,

misalnya kita berlangganan internet dari ISP A. ISP A tidak memberikan

informasi IP statik yang harus dipasang pada perangkat kita, melainkan akan

memberikan IP secara otomatis melalui proses DHCP.

Mungkin di sini saya bahas materinya satu persatu lalu lanjut ke konfigurasi . . .OKE

kita mulai saja melakukan konfigurasi pada DHCP Server. . .

1. Konfugurasi DHCP Server

Ket :

- yang di kolom biru = ethernet yang menujukan ke arah jaringan LAN

- yang di kolom kuninng = alamat jaringan ip tang di pakai untuk DHCP Server

- yang di kolom orange = alamat gateway dari jaringan DHCP

- yang di kolom ungu = range ip address yang kita pinjamkan

- yang di kolom putih = dns server dari jaringan kita

- yang di kolom abu = adalah batas waktu untuk peminjaman ip address oleh client

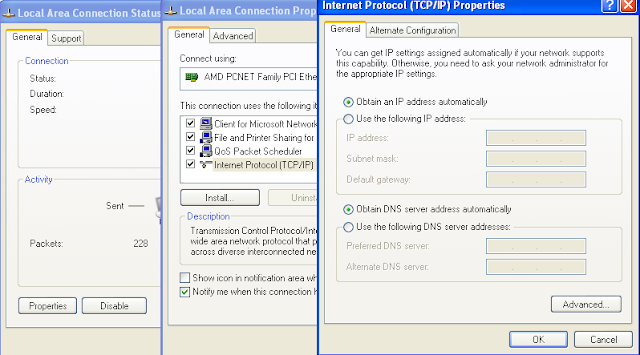

- Kita Kosongkan saja settingan pada Local Area Conection agar kita bisa mendapatkan ip address dari Server Mikrotik

- Lalu kita liat apakah kita mendapatkan ip address dari Server Mikrotik, pada gambar di bawah ini terlihat bahwa kita mendapatkan ip addressnya .

nah pada

gambar di bawah kenapa kita mendapatkan ip address terakhir yaitu

192.168.65.254 ????

itu karena pemberian ip address pada mikrotik berbeda dengan

yang lain yaitu di mulai dari range paling belakang sampai paling awal.

-

Kemudian lakukan uji koneksi dengan melakukan ping pada ip address milik sendiri dan ip address Server pada mikrotik, terlihat pada gambar di bawah ini bahwa ping yang kita lakukan mendapatkan status Reply itu berarti DHCP yang kita lakukan berhasil.

2. Untuk melihat ip address yang sedang

dipinjamkan pada client

Ket :

- Pada Kolom biru bahwa ip address 192.168.65.254 adalah ip address yang telah kita pinjamkan pada Client XP kita.

Sekalipun

kita sudah menyediakan DHCP Server dan membatasi IP Address dengan range ip

adress, namun mungkin saja ada pengguna jaringan yang jahil yang menggunakan

static ip address ini bisa mengakibatkan kita sulit untuk meminitoring

jaringan, oleh sebab itu kita harus menabah konfigurasi agar memaksa user dalam

jaringan menggunakan DHCP.

Mungkin langsung saja kita uji koneksi pada sisi

Client Kembali apakah Pengamanan DHCP Server Berhasil.

nah disisi client kita masukan ip address yang

sejaringan dan serange sesuai range yang di berikan pada DHCP Server, secara

penggunaan ip address harus nya dapat terkoneksi, tetapi secara logika karena

kita berikan pengamanan dan pemaksaan untuk client merequest ip address pada

Server Mikrotik. jadi otomatis bila kita isi static maka komputer kita tidak

ada dapat terkoneksi.

malahan jika terjadi seperti itu akan mengakibatkan

komputer yang asalnya menggunkan menggunakan ip address hasil merequest ke

Server Mikrotik yang awalnya terkoneksi akan menjadi tidak terkoneksi karena ada

2 komputer yang menggunakan ip address yang sama yaitu : 1 komputer yang benar

menggunakan dhcp server dan 1 komputer menggunakan static ip.

Maka di pakailah pengamanan DHCP Server pada Mikrotik.

Ket :

- Pada kolom orange masih reply karena pengamana DHCP Serer Belum Kita Pasang

- Pada kolom kuning terjadi RTO dikarekan pengamana DHCP Serer Telah Kita Pasang

SEKIAN TUTORIAL DARI SAYA TENTANG

DHCP SERVER PADA MIKROTIK , DAN SELANJUTNYA KITA MASUK KE MATERI KEDUA YAITU

FIREWALL PADA MIKROTIK.

Pada RouterOS MikroTik terdapat sebuah fitur yang

disebut dengan 'Firewall'. Fitur ini biasanya banyak digunakan untuk

melakukan filtering akses (Filter Rule), Forwarding (NAT),

dan juga untuk menandai koneksi maupun paket dari trafik data yang melewati

router (Mangle). Supaya fungsi dari fitur firewall ini dapat

berjalan dengan baik, kita harus menambahkan rule-rule yang sesuai. Terdapat

sebuah parameter utama pada rule di fitur firewall ini yaitu 'Chain'.

Parameter ini memiliki kegunaan untuk menetukan jenis trafik yang akan

di-manage pada fitur firewall dan setiap fungsi pada firewall seperti Filter

Rule, NAT, Mangle memiliki opsi chain yang berbeda.

Pengisian parameter chain pada dasarnya mengacu pada

skema 'Traffic Flow' dari Router. Jadi kita harus mengenali

terlebih dahulu jenis trafik yang akan kita manage menggunakan firewall.

chain bisa dianaloginkan sebagai tempat admin mencegat sebuah trafik, kemudian

melakukan firewalling sesuai kebutuhan.

FILTER RULES

Filter rule biasanya digunakan untuk melakukan

kebijakan boleh atau tidaknya sebuah trafik ada dalam jaringan, identik dengan

accept atau drop. Pada menu Firewall → Filter Rules terdapat 3 macam

chain yang tersedia. Chain tersebut antara lain adalah Forward, Input,

Output. Adapun fungsi dari masing-masing chain tersebut adalah

sebagai berikut:

- Forward :

Digunakan untuk memproses trafik paket data yang hanya

melewati router. Misalnya trafik dari jaringan public ke local atau sebaliknya

dari jaringan local ke public, contoh kasus seperti pada saat kita melakukan

browsing. Trafik laptop browsing ke internet dapat dimanage oleh firewall

dengan menggunakan chain forward.

- Input :

Digunakan untuk memproses trafik paket data yang masuk

ke dalam router melalui interface yang ada di router dan memiliki tujuan IP

Address berupa ip yang terdapat pada router. Jenis trafik ini bisa berasal dari

jaringan public maupun dari jaringan lokal dengan tujuan router itu

sendiri. Contoh: Mengakses router menggunakan winbox, webfig, telnet baik

dari Public maupun Local.

- Output :

Digunakan untuk memproses trafik paket data yang

keluar dari router. Dengan kata lain merupakan kebalikan dari 'Input'. Jadi

trafik yang berasal dari dalam router itu sendiri dengan tujuan jaringan Public

maupun jaringan Local.Misal dari new terminal winbox, kita ping ke ip google.

Maka trafik ini bisa ditangkap dichain output.

NAT (Network Address Translation)

Pada menu Firewall → NAT terdapat 2 macam opsi

chain yang tersedia, yaitu dst-nat dan src-nat. Dan

fungsi dari NAT sendiri adalah untuk melakukan pengubahan Source Address

maupun Destination Address. Kemudian fungsi dari masing-masing chain

tersebut adalah sebagai berikut:

- dstnat :

Memiliki fungsi untuk mengubah destination address

pada sebuah paket data. Biasa digunakan untuk membuat host dalam jaringan lokal

dapat diakses dari luar jaringan (internet) dengan cara NAT akan mengganti

alamat IP tujuan paket dengan alamat IP lokal. Jadi kesimpulan fungsi dari

chain ini adalah untuk mengubah/mengganti IP Address tujuan pada sebuah paket

data.

-srcnat :

Memiliki fungsi untuk mengubah source address dari

sebuah paket data. Sebagai contoh kasus fungsi dari chain ini banyak digunakan

ketika kita melakukan akses website dari jaringan LAN. Secara aturan untuk IP

Address local tidak diperbolehkan untuk masuk ke jaringan WAN, maka diperlukan

konfigurasi 'srcnat' ini. Sehingga IP Address lokal akan disembunyikan dan

diganti dengan IP Address public yang terpasang pada router.

MANGLE

Pada menu Firewall → Mangle terdapat 4 macam

pilihan untuk chain, yaitu Forward, Input, Output,

Prerouting, dan Postrouting. Mangle sendiri

memiliki fungsi untuk menandai sebuah koneksi atau paket data, yang melewati

route, masuk ke router, ataupun yang keluar dari router. Pada implementasinya

Mangle sering dikombinasikan dengan fitur lain seperti Management Bandwith,

Routing policy, dll. Adapun fungsi dari masing-masing chain yang ada

pada mangle adalah sebagai berikut:

- Forward, Input, Output :

Untuk penjelasan mengenai Forward, Input, dan Output

sebenarnya tidak jauh berbeda dengan apa yang telah diuraikan pada Filter rules

diatas. Namun pada Mangle, semua jenis trafik paket data forward, input, dan

output bisa ditandai berdasarkan koneksi atau paket atau paket data.

- Prerouting :

Merupakan sebuah koneksi yang akan masuk kedalam

router dan melewati router. Berbeda dengan input yang mana hanya akan menangkap

trafik yang masuk ke router. Trafik yang melewat router dan trafik yang masuk

kedalam router dapat ditangkap di chain prerouting.

- Postrouting :

Kebalikan dari prerouting, postrouting merupakan

koneksi yang akan keluar dari router, baik untuk trafik yang melewati router

ataupun yang keluar dari router.

Langsung saja kita mulai ke konfigurasi Firewall pada Mikrotik...

1. Maquerade dengan ip tertentu

Pada Script di atas di simpulkan bahwa yang dapat terkoneksi ke internet adalah ip address 192.168.54.210-192.168.43.250, jadi dapat di pastikan komputer saya tidak dapat terkoneksi ke jaringan karena komputer saya mendapatkan ip address 192.168.43.254 . diluar range ip yang di izinkan.

kita lihat hasilnya pada gambar di bawah .

Terlihat bahwa saat kita uji koneksi ke jaringan 192.168.43.1 hasilnya RTO.

Sebelum lanjut ke konfigurasi ke dua, kita hapus terlebih dahulu konfigurasi firewall yang pertama dengan cara seperti gambar di bawah ini.

2. Masquerade dengan fungsi waktu

Pada script di atas kita berikan waktu dari jam 08:00:00-12:00:00 dan cuma hari minggu saja dapat terkoneksi ke jaringan, jadi jika diluar jam dan hari itu tidak dapat terkoneksi.

Langsung Lihat Disisi Client apakah berhasil ???

Terlihat di kolom kuning ketika kita coba koneksi ke internet tidak terkoneksi (RTO), lalu lihat di kolom hitam waktunya itu adalah jam 07:24. jadi pasti tidak akan terkoneksi.

1. Maquerade dengan ip tertentu

Pada Script di atas di simpulkan bahwa yang dapat terkoneksi ke internet adalah ip address 192.168.54.210-192.168.43.250, jadi dapat di pastikan komputer saya tidak dapat terkoneksi ke jaringan karena komputer saya mendapatkan ip address 192.168.43.254 . diluar range ip yang di izinkan.

kita lihat hasilnya pada gambar di bawah .

Terlihat bahwa saat kita uji koneksi ke jaringan 192.168.43.1 hasilnya RTO.

Sebelum lanjut ke konfigurasi ke dua, kita hapus terlebih dahulu konfigurasi firewall yang pertama dengan cara seperti gambar di bawah ini.

2. Masquerade dengan fungsi waktu

Pada script di atas kita berikan waktu dari jam 08:00:00-12:00:00 dan cuma hari minggu saja dapat terkoneksi ke jaringan, jadi jika diluar jam dan hari itu tidak dapat terkoneksi.

Langsung Lihat Disisi Client apakah berhasil ???

Terlihat di kolom kuning ketika kita coba koneksi ke internet tidak terkoneksi (RTO), lalu lihat di kolom hitam waktunya itu adalah jam 07:24. jadi pasti tidak akan terkoneksi.

Biasa setelah ujicoba maka hapus lagi konfigurasi firewall barusan.

3. Firewall filtering

3. Firewall filtering

- Mebatasi akses kontrol dari

interface yang terhubung ke internet

Port

22 [ssh] port 23[talnet], 20 dan 21 [ftp], 80 [webfig],8291[winbox]

- Membatasi akses kontrol dari interface yang terhubung ke internet dengan pengecualian

Jika

suatu saat kita ingin mengakses mikrotik kita melalu interface yang terhubung

ke internet kita akan kesulitan , oleh sebab itu tambahkan pengecualian IP

ternetu pada firewall filtering, jadi dengan ip tertentu kita bisa terkoneksi

dengan mikrotik, contoh dibawah ini menggunakan ip address 192.168.43.187 untuk

ip pengecualian dan port 8291 untuk konfigurasi winbox. dan Jika

sudah di tambahkan script di atas lihat keseluruhan konfigurasi.

Kita coba buka winbox apakah dapat mengakses atau tidak ??? Lihat pada gambar di bawah ini.

Ternyata

tidak dapat mengakses winbox karena , mikrotik membaca konfigurasi dari

mulai index 0 maka ip 192.168.43.187 tetap tidak akan bisa mengakses wibox

untuk itu pindahkan index 1 menjadi 0 dan sebaliknya. seperti pada gambar di

bawah ini.

Jika

sudah, Seharunya ip 192.168.43.187 bisa mengakses winbox.

Pertama : Kita isi Laptop kita dengan static ip yaitu 192.168.43.187.

Selanjutnya kita coba kembali uji koneksi pada winbox kita, maka hasilnya adalah . . . .

Ternyata Dapat terkoneksi ke winbox , , , dan itu artinya konfigurasi yang kita lakukan berhasil. .

SEKIAN TUTOR YANG SAYA BUAT, DAN TERIMA KASIH ATAS KUNJUNGAN ANDA. . . .